BUGBOUNTY ou la chasse aux vulnérabilités…Quels bénéfices pour mon organisation ?

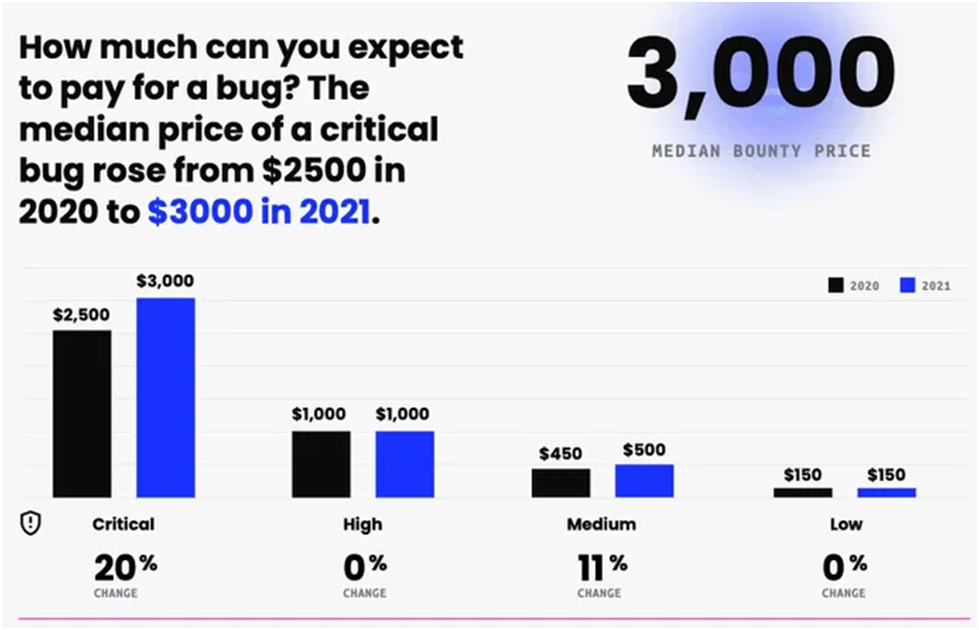

En mettant en relation une communauté de chercheurs et des entreprises souhaitant tester leurs systèmes d’information, les plateformes de Bugbounty commencent à se faire place en tant qu’un service innovant pour renforcer la sécurité de l’information pour les entreprises tant publiques que privés. En effet Le nombre de programmes a bondi d’un tiers, le paiement médian pour un rapport de vulnérabilité critique est passé à 3 000 $ en 2021* sans compter les récompenses pour les failles de moindre gravité plus faciles à trouver.

Ayant déjà séduit de nombreuses entreprises, certaines plateformes de Bugbounty, à l’image de Yogosha, ont déjà incarnent ce nouvel état d’esprit et ont récemment fait des levées de fond à valeur de 10 millions d’euros.

Comme soulevé un peu plutôt, de plus en plus d’organisations et d’entreprises exécutent des programmes de « Bugbounty » comme moyen d’identifier et de corriger les vulnérabilités au sein de leurs systèmes d’informations, de leurs produits, de leurs services… Un programme de Bug Bounty, où « prime de bogues/ failles » est avant tout une récompense monétaire accordée à des pirates ou chercheurs éthiques pour avoir découvert et signalé une vulnérabilité (ou un bug) au développeur ou responsable sécurité d’une application/ produit/Système. Ces chasses aux bugs sont pour les entreprises un moyen d’améliorer en continue la sécurité de leurs systèmes, en s’appuyant entre autres sur des chasseurs de prime « de confiance ».

En plus au gain financier et qui s’avère juteux, certains de ces hackers éthiques gagnent en compétences et en notoriété dans le marché de cybersécurité, certes dans leurs domaines d’expertise. Les programmes de bug bounty attirent de ce fait donc de nombreux hackers aux compétences variées et pointues, face auxquels certaines équipes de sécurité ne peuvent rivaliser.

Tirer profit de la chasse aux failles

Les programmes de primes aux bogues sont devenus de plus en plus populaires dans les secteurs public et privé. La raison en est que ces programmes offrent un certain nombre d’avantages différents à l’organisation testée.

Détection importante des vulnérabilités

« Au plus haut niveau, la plupart des organisations ont fait de la découverte et de la correction des bogues une plus grande priorité cette année, en particulier les vulnérabilités identifiées comme critiques », déclare Chris Evans, CISO et directeur du piratage informatique chez HackerOne. « Cela me suggère que les entreprises se concentrent sur l’amélioration de leurs processus et investissent davantage dans la sécurité pour s’assurer qu’elles ne seront pas la prochaine victime d’une cyberattaque. »

Le principal avantage des programmes de Bugbounty est certes d’identifier et corriger un certain nombre de vulnérabilités au sein des entreprises. Chose qui permet a celles-ci d’améliorer leur niveau de résistance aux attaques par les cybercriminels mais surtout de préserver leur image et réputation. De ce fait, les observations faites dans ce sens, confirmé par le rapport de HackerOne par exemple, ont vu une hausse de 20 % pour le signalement des vulnérabilités en 2021 de plus qu’en 2020 ; et les rapports de tests d’intrusion (pentests) ont augmenté de 264 %.

Coût d’investissement optimisé

David Gibson, vice-président de la stratégie et du développement du marché chez Varonis, a déclaré : « De nombreuses PME n’ont pas le personnel nécessaire pour rechercher les vulnérabilités assez rapidement avec l’étendue des techniques », explique-t-il. « Il est efficace de recourir à la foule au lieu ou en plus d’embaucher une entreprise ou un testeur d’intrusion qui facturent généralement des frais fixes plutôt que de payer pour ce qu’ils trouvent. »

En effet, Les programmes de Bug Bounty présentent un vrai avantage aux organisations et leurs permettent de réaliser des économies importantes de plusieurs manières. L’un d’eux, comme annoncé par Gibson, est de réduire le coût de recrutement d’experts pointu en sécurité ce qui représente une masse d’investissement généralement lourde tant pour les grandes entreprises mais surtout impossible à prévoir pour les PME/PMI. Aussi, le fait que payer une prime pour se renseigner sur une vulnérabilité est beaucoup moins cher que de remédier à un incident de cybersécurité causé par cette même vulnérabilité. Ce fait est affirmé par Cody Mercer, analyste principal de la recherche sur les menaces chez NSFOCUS (International Business Division) « Nous avons eu quelques découvertes par des chercheurs qui ont conduit à un défaut majeur trouvé dans l’une de nos gammes de produits », a-t-il déclaré. « Si cette vulnérabilité était passée inaperçue, le potentiel aurait pu être un APT qui aurait pu avoir des conséquences désastreuses s’il n’était pas contrôlé. Le retour sur investissement a largement dépassé le budget nécessaire pour exécuter ce programme, il s’est donc avéré inestimable. »

Meilleur apprentissage, meilleur accès aux talents

« Avant les bug bounties, il était difficile de tester ce que vous appreniez ou d’affiner vos compétences sans craindre de vous faire remarquer ou d’être pris en ciblant des sites Web ou des serveurs, car après tout, vous faites quelque chose sans la permission du propriétaire même si votre intention n’est pas de causer dommage. » a annoncé Youssef Sammouda lors d’un entretien accordé à MalwareBytes Labs « Ainsi, le premier avantage des programmes de primes aux bogues était la possibilité d’appliquer ou de tester de manière responsable ce que vous aviez appris sur la sécurité, sans vous soucier des actions en justice des propriétaires du site Web. Ensuite, bien sûr, certains programmes ont introduit des récompenses financières qui l’ont rendu encore meilleur. Vous pourriez commencer à gagner de l’argent tout en apprenant et en faisant ce que vous aimez. ». Youssef est un des bugs hunter tunisian qui a reporté des centaines de rapports pour le programme de bounty de Facebook.

Les programmes de Bug Bounty permettent une situation de gagnants-gagnants tant pour les individus mais surtout aux organisations et entreprises : car les programmes proposés sont une opportunités pour les jeunes chercheurs et talents d’accroitre leur apprentissage, d’établir leur stratégie d’attaque, de préparer leur méthodologie de travail et surtout de mieux rédiger les rapports des failles trouvés. Pour les organisations, c’est une mine d’or de talents qu’il peut être difficile, voire impossible, d’attirer et de retenir en interne.

La chasse à l’argent

En 2018, Google a récompensé 317 spécialistes (provenant de 78 pays différents) pour un montant total de 3,4 millions de dollars. Sur ces 3,4 millions, la plus haute récompense individuelle a atteint 41 000 dollars. Depuis 2010, date de création de son bug bounty, Google a offert 15 millions de dollars de récompense pour la découverte de vulnérabilités au sein de son programme

Le département américain de la Défense a lancé un programme pilote « Hack the Pentagon » via HackerOne plus tôt cette année et a versé 70 000 $ en primes à 58 chercheurs pour 134 vulnérabilités. Le premier a été retrouvé en seulement 15 minutes.

Facebook a lancé un programme de primes en 2011 et a versé 4,3 millions de dollars à 800 chercheurs dans 127 pays, dont 1 million de dollars en 2015 seulement.

Microsoft offre une prime maximale de 100 000 $, tandis qu’Uber a un paiement maximum de 10 000 $. Pornhub se situe au milieu avec un plafond de 25 000 $, et HackerOne lui-même paiera 10 000 $ pour les vulnérabilités graves trouvées.

Les géants du net sont en concurrence pour la découverte des 0-days et autres sortes de vulnérabilités et ne vont pas par les petits moyens. Cependant, rassurez vous, il y a plusieurs programmes de Bug Bounty à prix moindre proposé par les entreprises tant publiques que privés. Il y a même des programmes qui n’offrent pas de primes et qui restent assez attirant.

La Tunisie…loin du train ?

Pas tout à fait, la Tunisie à travers ses talents qu’on retourvent dans différents platformes internationales (HackerOne, Bugcrowd) mais surtout française (Yogosha, Yeswehack) sont assez actif, à l’image de Youssef Sammouda (Facebook) ou Seifallah Ben Messoud (Intel). Une tendance confirmée aussi par Facebook et son programme de Bug bounty qui a confirmé avoir reçu, en 2020, près de 17.000 rapports au total et offert mille primes aux chasseurs de bugs et dont la Tunisie dans le top 3.

Cependant, la volonté de lancer des plateformes tunisiennes de Bug Bounty par le secteur privé ou le secteur publique reste envisageable et nous laissons à l’avenir nous révéler la transformation de cette volonté en réalité.

Sources :

Darkrading: https://www.darkreading.com/application-security/bug-bounty-programs-shift-focus-to-most-critical-flaws

Infosecurity Magazine: https://www.infosecurity-magazine.com/magazine-features/making-bugs-bountiful/

Orange Cyberdefence: https://orangecyberdefense.com/fr/insights/blog/gestion_des_vulnerabilites/zero-day-2-3-les-bug-bounty/

Business News : https://www.businessnews.com.tn/bug-bounty–la-tunisie-parmi-les-pays-les-plus-recompenses-par-facebook,520,103793,3

MalwareBytes Labs: https://blog.malwarebytes.com/security-world/2021/04/interview-with-a-bug-bounty-hunter-youssef-sammouda/