Vue d’ensemble sur la sécurité des systèmes SCADA En Tunisie

Pour comprendre les origines de SCADA, nous devons comprendre le problème que le secteur industriel essayait de résoudre. Avant l’introduction du concept SCADA au milieu du XXe siècle, de nombreuses organisations industrielles et sites distants dépendaient des personnes pour le contrôle et la surveillance manuelle de leurs appareils. Et ce, à l’aide de boutons poussoirs, voyants et de plusieurs jeux de cadrans d’horloges analogiques.

Le terme « SCADA » a été inventé au début des années 1970. Au cours de cette décennie, l’essor des microprocesseurs et des contrôleurs logiques programmables a amplifié les capacités de surveillance des entreprises et a permis de mieux contrôler les processus automatisés.

Les systèmes de contrôle et d’acquisition de données de surveillance (SCADA : Supervisory Control And Data Acquisition) constituent une partie importante de l’infrastructure critique de la plupart des entreprises tunisiennes. Ils contrôlent des canalisations de pétrole et de gaz, des systèmes ou le réseau de distribution d’eau et de transport, des installations, des raffineries, des usines des industries chimiques, et diverses opérations de fabrication.

SCADA fournit une gestion des données en temps réel sur des opérations deproduction, met en œuvredes modèles de contrôle plus efficaces, améliore la sécurité de l’industrie et du personnel, et réduit les coûts d’exploitation. Ces avantages sontobtenus grâce à l’utilisation des normes et standards (matériels et logiciels) dans les systèmes SCADA, combinés avec des protocoles de transmission améliorés et à une connectivité accrue avec les réseaux externes (y compris Internet).

Cependant, le prix de ces avantages est une vulnérabilité accrue aux attaques ou aux inconduites provenant de diverses sources externes et internes.

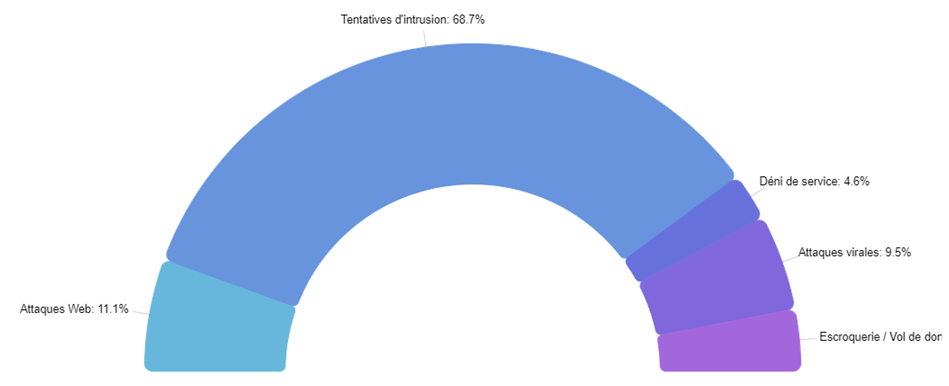

Pour des raisons d’économie, d’efficacité de maintenance, la plate-forme de contrôle et d’acquisition de données a migré d’un réseau isolé utilisant du matériel et des logiciels propriétaires vers un système basé sur PC utilisant des logiciels, des protocoles et Internet standard. L’inconvénient de cette transformation est d’exposer les systèmes SCADA aux mêmes vulnérabilités et menaces qui affligent les PC. Certaines attaques typiques qui peuvent être lancées contre les systèmes SCADA à l’aide de matériel et de logiciels standard sont classées comme suit :

- Code malveillant tel que les virus, Trojan/worms et ransomware ;

- Divulgation non autorisée des données critiques ;

- Modification et manipulation non autorisées des données critiques ;

- Denial of service (DoS) ;

- Accès et modification non autorisé des journaux d’audit.

La plupart des systèmes SCADA, en particulier les systèmes de contrôle industriel (PLCs), doivent fonctionner en temps réel ou dans un environnement proche. Par conséquent, ils ne peuvent pas avoir de retards pouvant être causés par un logiciel de sécurité de l’information et interférer avec les décisions de contrôle clés qui affectent la sécurité du personnel, la qualité des produits et les coûts d’exploitation.De plus, les composants industriels des systèmes SCADA ne disposent généralement pas d’une capacité mémoire excessive pour accueillir des programmes relativement volumineux liés aux activités de surveillance et de sécurité. En résumé, les systèmes de technologie de l’information (TI) traditionnels impliquent la fourniture de connexions internes et externes, la productivité, des mécanismes de sécurité d’authentification et d’autorisation étendus et les trois grands principes de la sécurité de l’information, à savoir la confidentialité, la disponibilité et l’intégrité.

En revanche, le système SCADA a amélioré la fiabilité, la réponse en temps réel, la tolérance aux éventuelles erreurs de saisie de mot de passe dans les situations d’urgence, la sécurité du personnel, la qualité des produits et la sécurité des installations industrielles.

SCADA et la technologie de linformation (IT)

De nombreuses organisations dotées dessystèmes SCADA et des systèmes de technologies de l’information (TI) ont constaté une nouvelle tendance à intégrer certaines activités de collecte. Par exemple, l’ingénierie de contrôle (SCADA) peut être absorbée ou étroitement intégrée par le service informatique. Cette tendance est motivée par l’argent économisé grâce à l’intégration de plates-formes, de réseaux, de logiciels et de divers outils de maintenance informatique. Cependant, cette intégration apporte quelques difficultés liées à la sécurité de l’information (c’est-à-dire que l’architecture de sécurité SCADA et les systèmes informatiques ont des priorités différentes). Un bon exemple de ce type de problème est le temps d’arrêt typique programmé par les organisations informatiques pour mettre à niveau les logiciels, effectuer des sauvegardes, etc. La plupart des systèmes SCADA ne peuvent pas tolérer ce temps d’arrêt.

La solubilité des systèmes SCADA dans la sécurité des SI en Tunisie :

Au fil des années, les professionnels de sécurité des SIont développé de nombreuses méthodes reconnues pour protéger les réseaux et l’infrastructure informatique des attaques malveillantes. Cependant, sans tenir compte des différentes exigences des systèmes SCADA et informatiques, ces méthodes ne peuvent pas être directement appliquées aux systèmes SCADA. La liste suivante fournit des exemples de bonnes pratiques informatiques et leur statut d’application dans les systèmes SCADA :

- Audit et contrôle des journaux :

L’analyse, l’audit et le contrôle des journaux est un moyen utile pour détecter les événementspassés. La surveillance, d’une autre part, implique la capture en temps-réel des donnéespendant qu’un système fonctionne. Ces techniques sont utilisées avec succèsavec les systèmes IT. Leur application aux systèmes SCADA rapportera des avantages semblables à ceux dérivés de leur utilisation dans les systèmes IT. En raison de la sophistication des composants d’un certain système SCADA, beaucoup n’ont pas des possibilités de journalisation. Le coût d’installation, de fonctionnement, de maintenir des capacités de surveillance et de contrôle étendu dans une application SCADA doit être estimé contre les avantages potentiels.

- Biométrie :

La biométrie est intéressante car elle utilise un mécanisme d’authentification basé sur des caractéristiques physiques pour chaque tentative individuelle d’accéder aux composants appropriés du système SCADA. Actuellement, la technologie biométrique est prometteuse, mais elle n’est pas totalement fiable. Selon les caractéristiques vérifiées, il peut générer un grand nombre de faux rejets ou de fausses acceptations, des problèmes de sortie, des problèmes de facteurs humains et d’éventuelles compromissions du système. Cependant, à mesure que la technologie progresse, la technologie biométrique devrait devenir une option viable pour contrôler l’accès aux systèmes SCADA.

- Firewall (Pare-feu) :

Le firewall peut être utilisé pour protéger le trafic entre le réseau informatique et le réseau SCADA. Par conséquent, dans la plupart des cas, le pare-feu peut protéger le système SCADA contre les infiltrations du côté de l’entreprise (c’est-à-dire Internet). Certains des problèmes qui doivent être pris en compte lors de l’application de pare-feu aux systèmes SCADA sont les défis introduits dans les communications de données, les compétences établies et les exigences de coûts, ainsi que le manque de pare-feu conçus pour fonctionner avec certains protocoles SCADA populaires.

- Mots de passe :

Dans l’environnement SCADA, l’opérateur de contrôle doit saisir un mot de passe pour accéder à l’équipement en cas d’urgence. Si l’opérateur entre incorrectement le mot de passe plusieurs fois, le paradigme de sécurité supposant qu’un intrus essaie de deviner le mot de passe empêchera l’opérateur de terminer son travail. Dans un environnement de contrôle en temps réel, rejeter l’opérateur n’est pas une bonne chose. Pour l’opérateur sur le dispositif de commande local, le mot de passe peut être annulé ou rendu très simple. Au niveau réglementaire, des mots de passe meilleurs et plus longs peuvent être utilisés et une authentification à deux facteurs peut être utilisée. Dans le cas où le mot de passe peut être intercepté lors de sa transmission sur le réseau, le cryptage doit être envisagé pour protéger le mot de passe des risques.

Les avantages des systèmes SCADA basés sur le cloud :

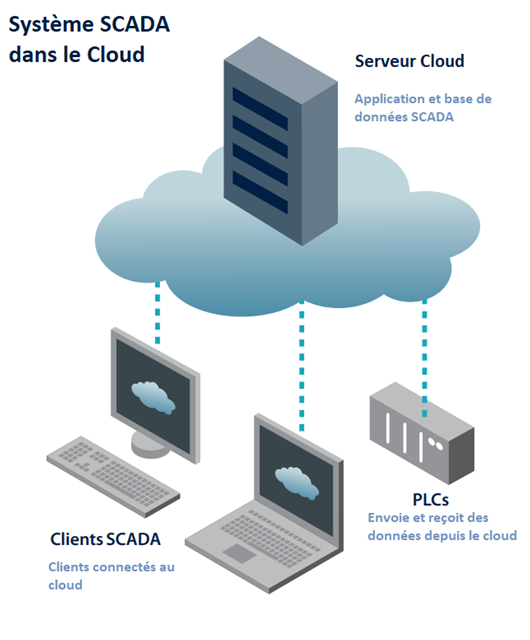

Le cloud est le concept d’utilisation des serveurs distants basés sur Internet pour stocker et gérer vos informations.

Les services cloud sont spécifiquement conçus comme des entrepôts pour lesdonnées. Certains systèmes SCADA basés sur le cloud sont offerts en tant que« service » appelé SaaS (Logiciel en tant que service). Au lieu d’avoir le SCADA logiciel installé sur des ordinateurs locaux, l’ensemble du système et ses données sont stockés et conservés dans le nuage. Les fournisseursoffrent à leurs clients la puissance des applications logicielles, une assistance informatique hors site et un espace de serveurévolutif dans le cloud.

Alors que la plupart des applications du système SCADA de processus direct restent sur site, de nombreuses sections des usines migrent vers le cloud car ses avantages l’emportent sur les risques éventuellement encourus. Voici quelques avantages qui incitent les entreprises à transférer leurs informations vers le cloud.

- Ne payez que ce que vous utilisez

Les dépenses d’exploitation payantes sont moins chères que les coûts encourus par une entreprise pour entretenir et maintenir son propre matériel et logiciel à jour, surtout si seule une partie de l’espace est maintenu est effectivement utilisé.

- Un espace qui grandit avec vous

Lorsqu’une entreprise a besoin de plus d’espace, elle n’a pas besoind’ajouter des fermes de serveurs supplémentaires, des bases de données, des serveurs Web, etc.., elle peut tout simplement obtenir plus d’espace sur un serveur basé sur le cloud sans avoir besoin d’installer et maintenir le matériel supplémentaire.

- Une meilleure collaboration

Étant donné que les informations dans le cloud sont facilement accessibles, plusieurs personnes à différents niveaux de l’entreprise peuvent collaborer plus facilement sur des projets. Ce qui permet à toutes les parties de travailler ensemble plus efficacement, et augmente par conséquent la compétitivité de l’entreprise.

- Facilité de mise à niveau et d’ajout d’applications supplémentaires

La mise à niveau et l’installation de nouvelles applications sont plus faciles dans le cloud. Une fois mises à niveau ou installées, ces applications sont instantanément disponibles pour toute personne ayant accès au réseau.

Conclusion :

Au fur et à mesure que les systèmes SCADA se développent en architectures indépendantes qui utilisent du matériel, des logiciels et des protocoles industriels pour interconnecter leurs appareils (y compris les PC avec les systèmes d’exploitation Windows et les protocoles standard), ils deviennent également plus vulnérables aux attaques. De plus, les systèmes SCADA sont intégrés aux systèmes informatiques des entreprises et ces systèmes présentent des caractéristiques de sécurité et de fiabilité différentes de celles des exigences SCADA qui sont plus strictes.

Rédigé par :

Bilel ARFAOUI

Expert CyberSécurité – ANSI